Vol. 4, N° e638,

año 2022

Vol. 4, N° e638,

año 2022

ISSN – Online: 2708-3039

DOI:

https://doi.org/10.47796/ing.v4i0.638

![]()

Artículo

de Revisión

Impacto de la

auditoría informática en las organizaciones: Una revisión bibliográfica

Impact

of computer auditing in organizations: A bibliographical review

Yerson Gabriel Lizárraga Caipo[1]

![]() https://orcid.org/ 0000-0003-3104-6864

https://orcid.org/ 0000-0003-3104-6864

Jamil Alberto Panaqué Domínguez[2]

![]() https://orcid.org/

0000-0003-4453-3610

https://orcid.org/

0000-0003-4453-3610

Alberto Carlos Mendoza de los

Santos[3]

![]() https://orcid.org/

0000-0002-0469-915X

https://orcid.org/

0000-0002-0469-915X

Recibido: 28/07/2022

Aceptado: 23/08/2022

Publicado: 02/09/2022

Resumen

Los Sistemas de Información (SI) brindan una

oportunidad única para que las organizaciones participantes importen métricas de

gestión que reflejen la efectividad de sus operaciones, además de su

competitividad continua, las instituciones que los adoptan obtienen una ventaja

general sobre aquellas que no lo hacen, pero no se puede pasar por alto que los

sistemas de información son un riesgo acechante que requiere una importante

inversión por parte de las organizaciones para hacer frente a los peligros

asociados al uso de esta tecnología. El propósito de este estudio fue realizar

una revisión bibliográfica en cuanto al impacto del desarrollo de auditoría de

TI en diversas organizaciones, públicas y privadas, Pymes y Mypes entre 2017 y

2022. Se usaron bases de datos de artículos reconocidos a nivel nacional e

internacional como: Dialnet Plus, DOAJ, SciELO, CORE, Redalyc y Google Académico.

Los documentos, categorizados por fecha de publicación, idioma, país de

publicación, encontraron que realizar una auditoría de TI tuvo un impacto

positivo en identificación de riesgos, comprensión de las prácticas de

seguridad de la información y gestión de riesgos y su importancia en una

organización, aumento de la productividad y obtención de una ventaja en una

industria competitiva

Palabras clave: Auditoría informática; sistema de la información; tecnología de la

información; protección de datos.

Abstract

Information Systems

(IS) provide a unique opportunity for participating organizations to import

management metrics that reflect the effectiveness of their operations. In

addition to their continued competitiveness, the institutions that adopt them

obtain a general advantage over those that do not adopt them, but it cannot be

overlooked that information systems are a lurking risk that requires a

significant investment by organizations to face up to the dangers associated

with the use of this technology. The purpose of this study was to carry out a

bibliographic review regarding the impact of IT audit developments in various

organizations; public and private, SMEs and MSEs between 2017 and 2022.

Nationally and internationally recognized databases of articles such as,

Dialnet PLUS, DOAJ, SciELO, CORE, Redalyc, and Google Academic were used. The

documents; categorized by date of publication, language, and country of

publication; found that, conducting an IT audit had a positive impact on: risk identification,

understanding of information security practices and risk management and its

importance in an organization, increasing productivity, and gaining an

advantage in a competitive industry..

Keywords: Computer Audit; information system; information technology; Data

Protection.

1. Introducción

En la actualidad, las organizaciones han cambiado

significativamente con la entrada a la era de la información y las diversas

actividades que realizan, continúan generando conjuntos de información que se

almacenan digitalmente. Es difícil imaginar una empresa u organización que esté

fuera de este avance en la tecnología de la información. Por lo tanto,

cualquier daño o pérdida relacionada con sus componentes informáticos y a la

información que procesan puede ser devastador para ellas.

La auditoría informática, según Imbaquingo et al. (2020),

es la secuencia de procedimientos realizados por expertos, primordialmente

aquellos que estén dispuestos y conscientes, con el fin de acumular, agregar y

valorar íntegramente la certeza implementada sin obligación de poseer algún

sistema de datos, así como resguardar tareas y datos en la organización, de tal

modo se logrará comprobar que la totalidad de información en la empresa sea

eficiente y eficaz, empleando los bienes de forma adecuada, obedeciendo con las

normas y estándares. Para Piattini & Del Peso (2011), la auditoría

informática es una guía evaluadora de los procesos sistemáticos en la

organización: El desarrollo burocrático, la intervención y marco de verificación

implantado con el fin de resolver daños y desigualdades, proponer buenos

procedimientos, formas de verificación, eficiencia operacional y una mayor

empleabilidad de los bienes informáticos.

Así mismo, una auditoría informática es de suma

importancia en una empresa u organización debido a que observa el apropiado

desempeño del SGSI (Sistema de Gestión de Seguridad de la Información) y ofrece

controles oportunos e imprescindibles con el fin de que los sistemas en la

organización tengan un elevado fundamento y valor de garantía. Además,

Albarracín et al. (2021) afirma que durante las auditorías realizadas una

organización, en donde se probó todo el sistema de información, se encontró que

toda empresa que cuente con sistemas de información, ya sean medianamente

complejos o simples, debe presentar un control determinadamente específico que

incluya una valoración eficiente, eficaz y estable.

En ese sentido, el estándar ISO-27001:2013, según Vecino

(2017) es una guía universal que aprueba el aseguramiento, la credibilidad e

integridad de la información, al igual que los métodos que la elaboran. Además,

posibilita a las empresas la valoración del peligro y la adaptación de los

controles imprescindibles para amortiguarlos o suprimirlos. La utilización de

ISO-27001 significa una distinción relacionada con el resto, que aumenta la

capacidad y la figura de una empresa. Asimismo, para Mantilla (2018) el ISO

27001 radica en conservar la privacidad, completitud y existencialidad,

igualmente en todos los métodos comprometidos en el proceso adentro de la

disposición ISO (Internacional Organization for Standardization) y también

dentro de IEC (International Electrotechnical Commission) conforman el sistema

técnico en la estandarización universal. Las entidades públicas socios de ISO e

IEC colaboran en el progreso de las Normas Universales por medio de comisiones

especialistas instauradas por la institución correspondiente, para observar

áreas características de la ocupación tecnológica.

También la guía COBIT (Control Objetives for Information

and Related Technology) según Moscoso et al. (2019), es una pauta de excelentes

praxis inventadas por la agrupación experta universal ISACA (Asociación de

Auditoría y Control de Sistemas de Información) para la administración y el gobierno

de TI. COBIT facilita un agregado implementable de controles, además de la

tecnología de la información y los planifica en torno a un marco racional de

desarrollo y habilitadores coordinado con TI. EA (Enterprise Architecture) ya

está estrechamente integrado en el marco COBIT 5. Dentro del dominio

"alinear, planificar y organizar" del área de gestión de COBIT 5, hay

un proceso dedicado llamado "Gestionar la arquitectura empresarial".

Para el proceso de EA en COBIT, existen cinco prácticas y varias actividades

para cada una de ellas. Aunque COBIT cubre la mayoría de las actividades de

TOGAF, las describe solo en un nivel alto y se centra principalmente en la

perspectiva de TI, careciendo de alguna perspectiva comercial que brinda EA. El

objetivo general tanto de COBIT como de EA es la creación de valor y garantizar

que los requisitos para el gobierno de TI empresarial y EA estén establecidos

para alcanzar el cometido, las finalidades y los motivos de la organización.

Por otro lado, las TIC son las técnicas que hacen falta

para la administración y modificación de los datos, y en especial la

utilización de equipos informáticos y aplicaciones que permiten inventar,

cambiar, guardar, preservar y rescatar esos datos. En esta ocurrencia, los

equipos informáticos u ordenadores son primordiales para la ubicación,

selección y almacenamiento de los datos (Sánchez, 2008).

La reciente exploración tiene como finalidad primordial

dar a entender los diferentes impactos que tiene para una organización, el uso

de una auditoría, para ello se ha elaborado una revisión bibliográfica en la

cual se incluyeron estudios de literaturas científicas entre los años 2017 y

2022. Debido a lo expuesto anteriormente, la interrogante de exploración

establecida es: ¿Cuál es el impacto de la auditoría informática en las

organizaciones? Para dar respuesta a la pregunta planteada se realizó una

búsqueda en bases de datos de prestigio que contengan publicaciones

relacionadas con el tema abordado y sean de ayuda para cumplir con el objetivo

planteado. Se siguió la metodología PRISMA para filtrar y analizar los

resultados de las investigaciones seleccionadas, posteriormente fueron

agrupadas y examinadas en la sección de discusiones y se finalizó con las

conclusiones, donde se expuso los impactos de una auditoría informática en las

organizaciones.

2. Métodos

Se realizó una revisión bibliográfica

con apoyo en la adaptación y uso del procedimiento PRISMA (Preferred Reporting

Items for Systematic Reviews and Meta-Analyses). La interrogante fundamental

para guiar la puesta en marcha de la metodología fue la siguiente: ¿Cuál es el

impacto de la auditoría informática en las organizaciones?

2.1.

Fundamentación de la metodología

Según Yepes et al. (2021), la

utilización de la metodología PRISMA tiene la capacidad de favorecer a

cuantiosas agrupaciones de interés. Las difusiones enteras de exploraciones

bibliográficas posibilitan a los lectores, valorar la capacidad de los

procedimientos y confiabilidad de los descubrimientos. La muestra y síntesis de

particularidades en las investigaciones ayudan a una simplificación y autorizan

plantear consejos adecuados para la praxis o las políticas. La manifestación

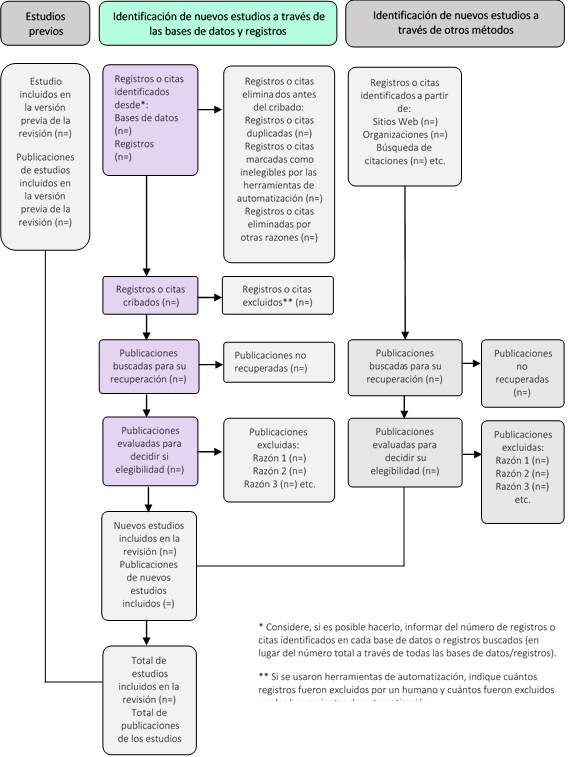

íntegra de todas las cláusulas de la exposición PRISMA 2020 (Figura 1), además,

permite la argumentación y reajuste de las exploraciones bibliográficas,

incorporación de estas en revistas panorámicas o revistas de exploraciones

metódicas (overviews), al igual que compendios de prácticas para que los

investigadores puedan utilizar el esfuerzo realizado y obviar sacrificios

insignificantes en sus averiguaciones.

|

Figura

1 Diagrama de Flujo PRISMA 2020 |

|

|

|

Nota. Gráfico ajustado por Yepes et al.

(2021). Los cuadros de color gris solamente se deberán acatar si son

aplicables; en caso contrario, deben suprimirse del esquema de flujo. Tener

en cuenta que un informe puede ser un artículo científico, así como, un

extracto de discurso, un padrón de investigación, un reporte de investigación

médico, una tesis, un escrito original, un escrito ministerial u otro informe

que aporte investigación relevante. |

2.2. Criterios de

Inclusión y de exclusión

Se utilizó como criterio de inclusión a los escritos

divulgados entre los años 2017 y 2022. Además, se consideró con la

finalidad de abordar al campo de la ingeniería, los encabezados que tengan la

especificación de “Auditoría Informática”, “Computer Audit”, “IT Audit”,

“Auditoría de TI”, “Auditoría informática bajo la norma ISO 27001”, “Auditoría

a los sistemas de información”, “Auditoría de sistemas con implementación COBIT

5” y “Auditoria de seguridad de la información”. Asimismo, los escritos deberán

estar tanto en español como en inglés para una mayor profundización de nuestra

revisión bibliográfica.

Por otro lado, se excluyeron investigaciones en diapositivas y

ejemplares, debido a que no aportan la certeza de la información empleada. Así

como las lecturas grises, que concuerdan con escritos no divulgados. Y por

último a los escritos reiterados en varios archivos digitalizados.

2.3. Proceso de

Recolección de la información

El desarrollo de búsqueda y recolección de datos con ciertas

palabras partiendo de la interrogante de exploración tenemos: “Auditoría

Informática”, “Computer Audit”, “IT Audit”, “Auditoría de TI”, “Auditoría

informática bajo la norma ISO 27001”, “Auditoría a los sistemas de

información”, “Auditoría de sistemas con implementación COBIT 5” y “Auditoria

de seguridad de la información”. Se determinó de modo más transparente la

búsqueda de las lecturas científicas, creando variadas mezclas de palabras

claves anteriormente mencionadas en el motor de búsqueda (Tabla 1). Luego se

definieron los soportes de datos donde se hicieron las investigaciones tales

como; SciELO, Google Académico, DOAJ, Dialnet, CORE y Redalyc.

En el caso del buscador académico SciELO se utilizó el

siguiente motor de búsqueda: (Auditoría Informática) OR (Computer Audit) OR (IT

audit). Los resultados fueron un total de 1117 revistas encontradas, por el

cual, al tratarse de un número bastante grande de artículos, se filtraron por

áreas temáticas, como “Ingenierías”, arrojando un total de 61 resultados

finales. Se aplicó de forma similar para Dialnet, con el motor de búsqueda:

“Auditoria informática”; donde arrojó un total de 284 artículos, el cual se

filtró por tipo de documento, en este caso “Artículo de revista”, arrojando

finalmente 134 artículos finales. Se aplicó el mismo procedimiento para el

buscador Google Académico, con el siguiente motor de búsqueda: “Auditoria

informática bajo la norma ISO 27001”; donde los resultados fueron un total de 5

060 escritos generalizados, el cual se aplicó el filtrado por “artículos”,

resultando un total final de 26 artículos académicos. Del mismo modo se aplicó

utilizando el motor de búsqueda: “Auditoria de TI”, con un total de 53 600; por

consiguiente, se filtró por año entre “2017 - 2022” y “artículos de revisión”,

dando un total de 127 escritos. Para el caso de DOAJ y CORE, se utilizó el

motor de búsqueda: “Auditoria informática” y “Auditoría de sistemas con

implementación COBIT 5” respectivamente; con un total de 21 y 927 escritos

encontrados; seguidamente se filtró por año, entre “2017 - 2022”, arrojando un

total de 8 y 456 escritos finales. Por último, para el caso de Redalyc con el

siguiente motor de búsqueda: “Auditoria de seguridad de la información” se

obtuvo un resultado de 47 7956 artículos en general, luego de filtrar por año

entre “2017 - 2022”, por idioma “inglés y español” y por disciplina “ciencia de

la información”, se obtuvo un resultado de 556 artículos finales.

|

Tabla

1 Recolección

de artículos a través de buscadores académicos y su motor de búsqueda |

|||

|

Buscador Académico |

Motor de Búsqueda |

Resultados |

Seleccionados |

|

SciELO |

(Auditoría Informática) OR (Computer Audit) OR

(IT audit) |

61 |

4 |

|

Dialnet |

134 |

1 |

|

|

Google Académico |

Auditoria informática bajo la norma ISO 27001 |

26 |

5 |

|

Auditoria de TI |

127 |

1 |

|

|

DOAJ |

Auditoría a los sistemas de información |

8 |

3 |

|

CORE |

Auditoría de sistemas con implementación COBIT 5 |

468 |

1 |

|

Redalyc |

Auditoria de seguridad de la información |

556 |

1 |

|

Nota. El cuadro muestra los nombres de los diferentes

buscadores que se utilizaron para la investigación. En la parte del motor de

búsqueda se visualiza las diferentes palabras claves que se ha insertado en el

buscador académico respectivo. En los resultados nos muestra el número de

artículos encontrados después de haber hechos los filtros respectivos para la

mayor certeza del tema que trata nuestra investigación. Y por último se

seleccionó aquellos artículos relevantes después de aplicado la metodología

PRISMA. |

|||

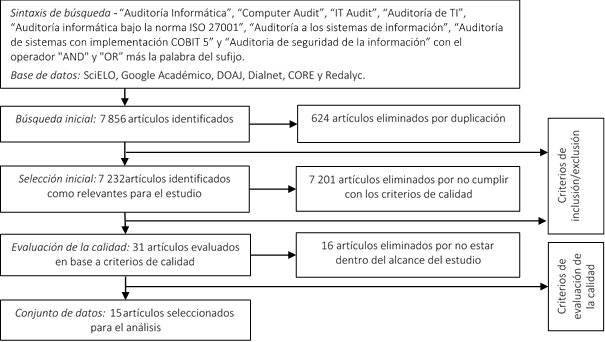

Los escritos y revistas científicas elegidas fueron sometidos por varios

filtros (Figura 2), en el cual se examinó conforme los subsiguientes principios

de inclusión, exclusión y calidad. Además, se consideró la perspectiva de

impacto del uso de una auditoria informática en las diferentes organizaciones,

principalmente en la protección de los datos y en las extensiones de

privacidad, completitud y recursos disponibles, para determinar los controles que

minimizaran los riesgos en los diversos problemas que puedan presentar las

organizaciones y llevar a cabo un control en cuanto a protección de los

sistemas informáticos.

|

Figura

2 Proceso

de Extracción de Datos |

|

|

|

Nota. El esquema muestra el proceso a detalle que se

utilizó aplicando la metodología PRISMA. |

3. Resultados

Para la exploración y

análisis detallado, se identificaron 15 artículos, según el flujo mostrado en

la figura 2, luego de realizar el análisis, se resumieron según lo mostrado en

la Tabla 2.

|

Tabla 2 Análisis de

los artículos académicos |

||

|

ID |

Autor de Artículo |

Resultados |

|

P1 |

Proaño et al. (2017) |

Es

de gran ayuda en la auditoría informática el uso de sistemas basados en el

conocimiento, debido a que se pueden desarrollar sistemas expertos mediante

la utilización de la experiencia de un experto en auditoría, donde apliquen

sus conocimientos obtenidos a través del desarrollo herramientas informáticas

para facilitar la toma de decisiones en un proceso de auditoría. |

|

P2 |

Avelar et al. (2019) |

Se

identificó todas las falencias que tiene la organización en el ámbito del

conocimiento de las políticas de protección de la información y, por ende, la

falta de implementación de estas, lo cual será subsanado con una propuesta de

lineamiento de auditoría de sistemas. |

|

Sabillón y

Cano (2018) |

Los resultados de esta investigación

evidencian lo positivo que puede resultar las auditorías de ciberseguridad

para la evaluación de la capacidad de respuestas frente a las amenazas

cibernéticas y a los controles que se llevan a cabo sobre las mismas |

|

|

P4 |

Naranjo et al. (2019) |

Se evidenció

que, sin la implementación, una estrategia de seguridad de la información se

cumple con apenas un 4 %, con controles informales no documentados, además se

pudo determinar que el centro de cómputo tiene un nivel de gestión de

seguridad de los datos muy bajo, con 24 % de controles en estado inicial, el

5 % se realizan de manera informal, el 42 % son inexistentes, lo restante es

parte de los controles que no aplican y los que no han sido verificados.

Elaboró un conjunto de

recomendaciones las cuales ayudaron a mejorar la situación actual del sitio. Dio a conocer los controles necesarios en el centro de cómputo y se

elaboró las directrices de seguridad informática.

Cambió el nivel de la

seguridad informática del centro informático de muy bajo a medio. |

|

P5 |

Lee

et al. (2020) |

Se implantó un método

novedoso para examinar la calidad de la información en un registro ortopédico

clínico. Se identificó deficiencias en el proceso y mejoró la calidad de los

datos con el tiempo. Este modelo se puede replicar en otros registros y servir como un

instrumento de control de calidad útil para mejorar la calidad del registro y

garantizar la aplicabilidad de los datos para ayudar en las decisiones

clínicas, especialmente en los registros implementados recientemente. |

|

P6 |

Díaz (2020) |

Optimiza la gestión

gerencial en las empresas.

Propone ejecución de

planes de accesión correctiva.

Minimiza los riesgos

inherentes.

Detecta

vulnerabilidades de los SI.

Contribuye como insumo

necesario para la toma de decisiones.

Permite a los SI

orientar sus acciones a generar información oportuna, veraz y sincera.

Respaldan la

integridad, precisión y disponibilidad de las TI. |

|

P7 |

Mendoza et al. (2020) |

La

incorporación del sistema AUDAT brinda un crecimiento en la calidad del

desarrollo de la auditoría, facilitando la

toma de las mejores decisiones, debido a que mejora la labor al reducir al

mínimo las actividades manuales. |

|

P8 |

Cosios (2020) |

Mejoró el gobierno de

las actividades de seguridad informática en la municipalidad.

Mitigó los peligros

hasta un nivel aceptable.

Evitó la detención de

los activos de la información de los procesos de la organización al disminuir

el riesgo de sus activos de la información.

Redujo la probabilidad

de fuga de la información. Mejoró servicio que se ofrece a la ciudadanía. |

|

Tabla 2 (continuación) |

||

|

ID |

Autor de Artículo |

Resultados |

|

P9 |

Montalvo (2021) |

Aumento del

rendimiento de la organización.

Adquisición de

ventajas competitivas.

Mejora la efectividad

de las decisiones. Aumentos de la eficacia y eficiencia de las actividades del negocio.

Aumento de los

ingresos.

Aumento de los

ingresos provenientes de las ventas mediante comunicación electrónica.

Mejora de la

efectividad organizacional.

Impulso de la parte

productiva de la organización.

Logro de una

competitividad más acelerada con respecto a la competencia.

Obtención de una

excelencia competitiva al contar con una gestión adecuada de sus inversiones

tecnológicas con un control interno efectivo el cual disminuye los riegos de

negocio.

Reducción de

probabilidades de robo de información, volviéndola una entidad segura.

Creó una protección

legal, la cual le proporciona una ventaja competitiva. |

|

P10 |

Barba y Gutiérrez

(2021) |

Se

unificaron procesos por su nivel de

criticidad mediante el establecimiento de objetivos vinculados con el

departamento de finanzas y TI con la finalidad de estimar sus grados de

madurez, brindando un valor para establecer la importancia de la toma de

decisiones para subsanar los mismos y que no surjan dificultades en el

futuro.

Determinó los peligros

más apremiantes en el departamento financiero de la organización en función

de los activos de TI.

Minimizó los riesgos

con respecto al gobierno de la información. Mejora la continuidad de los procesos de la organización al gestionar

de manera eficiente los riesgos. |

|

P11 |

Negrin et al. (2017) |

Se desarrolló un

programa de auditoría que controla los sistemas, su procesamiento, entradas y

salidas, la protección de la información y su seguridad, además que garantiza

el funcionamiento efectivo de los sistemas y mantiene la integridad,

confiabilidad y disponibilidad.

El programa será una

herramienta muy útil para auditores y reguladores, ayudando a mejorar la

calidad de las actividades de control previstas. |

|

P12 |

Sabillón (2018) |

El puntaje final

obtenido de la de madurez de la ciberseguridad se ubica en el nivel "En

desarrollo" con una puntuación del 51 %.

El objetivo de este

modelo es evaluar y medir la seguridad cibernética, la madurez y la

preparación cibernética en cualquier organización.

Además, el modelo

puede evaluar la efectividad de los lineamientos de ciberseguridad para

cualquier Estado Nación vinculado a su estrategia o política nacional de

ciberseguridad. |

|

P13 |

Mero y Zambrano (2018) |

Se concretó un sistema

informático con el propósito de registrar y evaluar los controles manejados

por la norma ISO/IEC 27001 para la protección de los datos. |

|

P14 |

Coronado y Moreno (2021) |

|

|

P15 |

Guerra

et al. (2021) |

Se puso en práctica un

sistema de manejo de los datos que se basa en la metodología de identificar y

analizar riesgos ligados a los procedimientos de bibliotecarios de las

universidades.

Se incorporó, como

resultado de la aplicación del sistema, formatos para desarrollar la

evaluación y auditorías a los indicadores de calidad, lo que permite la

mejora de los sistemas de gestión de la seguridad de la información que

actúan sobre las actividades bibliotecarias de la universidad. |

|

Nota. El cuadro muestra a los

15 artículos utilizados después del filtrado respectivo. Asimismo, los

resultados obtenidos después del análisis de cada trabajo de investigación. |

||

De los

artículos seleccionados, se identificó con claridad el impacto de la ejecución

de una auditoría informática en las diversas organizaciones, ya sean locales

como internacionales en 11 primeras literaturas, donde se muestra, cómo la

auditoría informática ha mejorado la gestión de los riesgos que se adhieren por

naturaleza a los recursos informáticos de las diferentes organizaciones, las

cuales a su vez trajeron consigo más beneficios.

4. Discusión

En el este apartado se muestran los diferentes impactos que obtuvieron

las organizaciones al implementar una auditoría informática.

Naranjo (2019) al desarrollar la

auditoría bajo ISO 27001, encontró que el centro computacional de la profesión

de Ingeniería en Sistemas Computacionales de la Universidad de Guayaquil, al

incluir un control a través de auditorías informáticas, evidenció que los datos

del centro tienen un muy bajo manejo de la seguridad informática. Luego se

desarrollaron las recomendaciones correspondientes que han aportado los

beneficios indicados en el cuadro anterior (Tabla 2). De la misma manera,

Cosios (2020), bajo el mismo marco referencial, mostró que los resultados

evidenciaban que los trabajadores del municipio desconocían el concepto de

protección de los datos y todo lo que este implicaba, por lo cual no abogaban

por un adecuado manejo de la seguridad informática del sistema evaluado, pero

la puesta en marcha de una auditoría de TI mejoró la protección de los datos.

En la misma línea, Avelar et al. (2020), gestiona los riesgos y posibles

atentados a los que estaban sujetos, por lo que también es posible agregar

otras ventajas adicionales en comparación con el primer autor, porque la

implementación de la auditoría trajo efectos adicionales: los trabajadores

fueron capacitados para trabajar en la seguridad informática. Se redujo los

costes externos en función de los peligros que se producen en los sistemas de

datos.

Por

su parte, Montalvo (2021) manifestó que la implementación de una auditoría de

TI bajo ISO 27001, no solo proporciona lineamientos, sino que ofrece un

beneficio adicional: la reducción de puntos de riesgo. Estos beneficios son

mencionados también por Diaz (2020), además de

tener un impacto directo en la gestión de las organizaciones al optimizar los procesos de esta, en particular, lo que está orientado a

la utilización eficiente de los activos.

Finalmente,

Salazar (2021) concluyó que los productos obtenidos durante la auditoría de TI

impactan en la toma de iniciativas dentro de las empresas en la protección de

los datos y gestión de actividades. En adición, Mendoza et al. (2020) tiene

como producto un sistema que hace más sencillas las decisiones de auditoría,

mejorando la calidad del proceso del auditor. De igual forma Negrin et al. (2017), cuyo producto ayudará

a próximas tareas en la mejora de la calidad de las actividades que

comprenderán las futuras auditorías.

Dichos productos, como lo manifiesta Proaño et al. (2017), pueden aplicar el

conocimiento de un experto en auditoría, beneficiando al auditor en la toma de

decisiones. Siguiendo con la rama de beneficiosa para próximas aplicaciones, Binglong

et al. (2020), desarrolló un método que se puede replicar en otros registros y

servir como una herramienta de control de calidad.

5. Conclusiones

La revisión

bibliográfica realizada sobre el impacto de implementar auditorías de TI en las

organizaciones muestra literatura sobre las falencias de las organizaciones en

la gestión de protección de los datos y riesgos de las diferentes

herramientas tecnológicas que utilizan de acuerdo a sus necesidades. A partir

de este análisis se deben desarrollar un conjunto de recomendaciones que

aborden estas deficiencias y así mejorar la gestión de riesgos de los datos.

Estas acciones finalmente llevan al aumento de la confianza en el desarrollo de

actividades y un mayor rendimiento de las organizaciones.

-

Mejora la continuidad del negocio.

-

Reduce significativamente los riesgos

con respecto a la gestión de las tecnologías.

-

Mejora la administración de riesgos de

la organización y sus activos.

-

Aumenta de la eficiencia de los

servicios informáticos de la organización.

-

Mejora el soporte, es las tareas

habituales de la información.

-

Mejora la productividad de la organización,

en especial del área en las cuales se enfocó la auditoría.

-

Diferencia de la competencia a nivel

local y nacional.

Visto desde otra óptica, la revisión bibliográfica revela la realidad

sobre la gestión de riesgos y los datos en las empresas, puesto que muchas de

ellas no tienen implementadas un plan de control de riesgos. Además, un gran porcentaje de

sus miembros desconocen de estas prácticas; adicionalmente, se rescata el

impacto que tiene la implementación de la auditoría informática como herramienta

para mejorar gestión de control de riesgo.

De esta manera,

podría evidenciarse que la implementación de una auditoría informática es

sumamente beneficiosa para las organizaciones, por lo que se

recomienda implementarlas en todas sus dimensiones posibles. Así mismo, se

sugiere seguir ampliando el registro de investigaciones, incluyendo diferentes

idiomas donde se abordan este tema con la finalidad de tener un conocimiento

amplio.

6. Referencias

Bibliográficas

Albarracín Zambrano, L., Marín Vilela, C., Lozada Calle, J., &

Martínez Matute, J. (2021). Auditoría informática dentro de la empresa

“Promaelec” de la ciudad de Quevedo, en tiempo de COVID-19. Universidad y

Sociedad, 13(5), 345-354. http://scielo.sld.cu/scielo.php?script=sci_arttext&pid=S2218-36202021000500345

Avelar Galdámez, J., Rosa Palacios, K., & Minero Cuchilla, K.

(2019). Propuesta de lineamientos para ejecutar una auditoría de sistemas con

implementación COBIT 5, para las Cooperativas de Ahorro y Crédito del

departamento de San Vicente. Tesis, Universidad de El Salvador, El Salvador,

San Vicente. https://core.ac.uk/works/78526613

Coronado Sánchez, P., & Moreno Marín, J. (2020). Modelo base de

conocimiento para auditorías de seguridad en servicios web con inyección SQL.

Ingeniería, 5(3). doi: https://doi.org/10.14483/23448393.15740

Cosios Avila, T. (2020). Implementación de auditoría informática con la

ISO 27001 en la Municipalidad Distrital de Suyo-Piura; 2020. Tesis,

Universidad Católica los Ángeles de Chimbote, Ancash, Chimbote.

http://repositorio.uladech.edu.pe/handle/123456789/23717

Díaz Varela, G. (2020). La auditoría a los sistemas de información como

aporte a la actividad gerencial. Revista Gestión I+D, 5(3), 180-2012.

http://saber.ucv.ve/ojs/index.php/rev_GID

Guerra, E., Neira, H., Díaz, J., & Janns, P. (2021). Desarrollo de

un sistema de gestión para la seguridad de la información basado en metodología

de identificación y análisis de riesgo en bibliotecas universitarias.

Información Tecnológica, 32(5), 145-156. doi: http://dx.doi.org/10.4067/S0718-07642021000500145

Imbaquingo, D., Díaz, J., Saltos, T., Arciniega, S., De La Torre, J.,

& Jesús, J. (2020). Análisis de las principales dificultades en la

auditoría informática: una revisión sistemática de literatura. Revista Ibérica

de Sistemas e Tecnologias de Informação(E32), 427-440. https://www.proquest.com/openview/8d965b8c754de2de0771f5153b163d33/1?pq-origsite=gscholar&cbl=1006393

Lee, B., Ebrahimi, M.,

Ektas, N., Han Ting, C., Cowley, M., Cowley, M., & Bell, C. (2020).

Implementation and quality assessment of a clinical orthopaedic registry in a

public hospital department. BMC Health Services Research, 20(1), 1-9.

doi: https://doi.org/10.1186/s12913-020-05203-8

Mantilla Guerra, A.

(2018). Gestión de seguridad de la información con la

norma ISO 27001:2013. Espacio, 39(18), 5.

https://www.revistaespacios.com/a18v39n18/18391805.html

Mendoza Garnache, A., Cardero Dieguez, L., Barreto Sánchez, A.,

Rodríguez Pérez, A., & López Elías, W. (2020). AUDAT 2.0: Sistema de

auditoría de datos para la Contraloría General de la República. Serie

Científica de la Universidad de las Ciencias Informáticas, 13(5), 25-40. https://publicaciones.uci.cu/index.php/serie/article/view/567

Mero Paredes, G., & Zambrano González, S. (2018). Auditoría

informática soportada por COBIT e ISO 27001 en las instituciones financieras

públicas de la ciudad de Guayaquil. Tesis, Universidad Católica de Santiago de

Guayaquil, Guayaquil.

http://repositorio.ucsg.edu.ec/handle/3317/10431

Montalvo Cisneros, O. (2021). Efectos de la implementación de una

auditoría informática a las empresas de seguros a través de la ISO 27001:2013

ubicadas en el Norte del DMQ. Tesis, Universidad Politécnica Salesiana,

Ecuador, Quito.

http://dspace.ups.edu.ec/handle/123456789/19918

Moscoso-Zea, O., Paredes-Gualtor, J., & Luján-Mora, S. (2019). Enterprise Architecture,

an enabler of change and knowledge management. Enfoque UTE,

10(1), 247-257. doi: https://doi.org/10.29019/enfoqueute.v10n1.459

Naranjo Camacho, J., & Reyes Lucas, J. (2020). Auditoría

informática dirigida al Centro de Cómputo de la Carrera de Ingeniería en

Sistemas Computacionales de la Universidad de Guayaquil con base en las Normas

ISO 27001 y 27002. Tesis, Universidad de Guayaquil, Guayaquil. http://repositorio.ug.edu.ec/handle/redug/48923

Negrin Sosa, E., López García, L., Rodríguez Cabrera, K., &

Martínez Guerra, D. (2014). Propuesta de un programa de auditoría a los

sistemas de información. ECA Sinergia, 8(02), 131-143. doi: https://doi.org/10.33936/eca_sinergia.v8i2.1014

Piattini, M. G., & Del Peso, E. (2011). Auditoría informática. Un

enfoque práctico. Editorial Paraninfo. https://www.academia.edu/16436334/Auditoria_inform%C3%A1tica_un_enfoque_pr%C3%A1ctico_Mario_Piattini

Proaño Escalante, R., Saguay Chafla, C., Jácome Canchig, S., &

Sandoval Zambrano, F. (2017). Knowledge based systems as an aid in information systems audit. Enfoque UTE, 8(1), 148-159. doi: https://doi.org/10.29019/enfoqueute.v8n1.122

Sabillón, R. (2018). A Practical Model to Perform Comprehensive Cybersecurity Audits. Enfoque UTE, 9(1), 127-137. doi: https://doi.org/10.29019/enfoqueute.v9n1.214

Sabillón, R., & Cano, J. (2019). Auditorías en Ciberseguridad: Un

modelo de aplicación general para empresas y naciones. RISTI - Revista Ibérica

de Sistemas e Tecnologias de Informação(32), 33-48. doi: https://doi.org/10.17013/risti.32.33-48

Sánchez Duarte, E. (2008). Las tecnologías de información y

comunicación (TIC) desde una perspectiva social. Revista Electrónica Educare,

12, 155-162.

https://www.redalyc.org/articulo.oa?id=194114584020

Vecino P., H. (2017). Normas ISO y marcos de referencia para gobernanza

de las TIC. Revista Colombiana De Computación, 18(1), 70-81.

doi: https://doi.org/10.29375/25392115.3199

Yepez Nuñez, J., Urrútia, G., Romero García, M., & Alonso

Fernandéz, S. (2021). Declaración PRISMA 2020: una guía actualizada para la

publicación de revisiones sistemáticas. Revista Española de Cardiología, 74,

790-799.

doi: https://doi.org/10.1016/j.recesp.2021.06.01